Olá Pessoal,

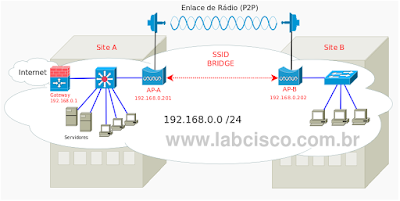

Tradicionalmente os dispositivos Access Point (AP) são utilizados como concentradores em redes sem fio com o propósito de viabilizar uma célula em seu entorno com área de cobertura para que haja comunicação com múltiplos dispositivos clientes de modo ponto-a-multiponto, motivo pelo qual os APs são equipados com antenas omnidirecionais com largura de feixe de 360° no plano horizontal (azimute). Apesar dessa ser a aplicação mais comum, há casos em que é necessário alterar esse comportamento convencional de modo a configurar dois APs em bridge para viabilizar a comunicação ponto-a-ponto, por exemplo na interligação sem fio à distância entre duas unidades remotas de uma empresa (vide figura).

Nesses casos são acopladas nos APs antenas externas que tenham menor largura de feixe e com maior ganho (dBi) em uma determinada direção. A escolha da antena direcionada mais adequada vai depender da distância entre as duas unidades remotas, destacando que quanto maior o ganho da antena, maior será seu alcance e menor será a largura do feixe no plano horizontal. Por exemplo, antenas parabólicas são as que têm maior ganho (de 20 a 30 dBi) e podem alcançar vários quilômetros de distância (por volta de 50km), dependendo da obstrução no caminho entre as antenas.

Obs.: Esteja ciente de que antenas parabólicas de alto ganho não devem ser utilizadas sem que o enlace de radiofrequência tenha sido devidamente projetado para irradiar sinal efetivo (EIRP) dentro dos limites legais do seu domínio regulatório, levando em consideração a potência de transmissão, a perda no cabo e demais componentes e o ganho da antena. Conforme Resolução 506/2008 da Anatel, no Brasil o EIRP máximo permitido na frequência de 2,4GHz é de até 30dBm (1000mW) em cidades com até 500.000 habitantes ou de até 26dBm (400mW) em cidades com mais de 500.000 habitantes. Qualquer enlace que esteja operando acima desses parâmetros deve ser licenciado junto à agência.

O objetivo deste artigo é listar os passos necessários para configurar dois Aironet da Cisco em modo bridge para que seja possível estabelecer um enlace ponto-a-ponto entre duas unidades remotas, com base no cenário apresentado na figura anterior. Repare que as duas unidades pertencem à mesma sub-rede lógica em camada 3 (rede), o que deixa evidente que a conexão em modo bridge nada mais é do que uma ligação em camada 2 (enlace). É como se os APs fossem switches nas unidades remotas que estivessem interligados através de um cabo. Ocorre que na maioria dos casos não é possível fazer a passagem dos cabos na via pública e a locação de um link dedicado não é barato (quando há disponibilidade no local), então fazer essa ligação através do meio não-guiado (wireless) acaba sendo uma opção atrativa.

Obs.: Também é possível isolar cada unidade em sua respectiva sub-rede lógica (camada 3). Nesse caso, o link ponto-a-ponto entre os dois APs é configurado como sendo uma sub-rede /30 independente das outras duas sub-redes das unidades remotas, de forma que cada AP terá um dos IPs disponíveis na sub-rede /30. O AP de cada unidade remota será diretamente conectado em um roteador de borda, ao invés de um switch. Se essa estratégia for adotada, é importante ter em mente que nos roteadores de borda deverá ser adicionada uma rota para a sub-rede lógica da outra unidade.

Abaixo o leitor encontra os comandos necessários para configurar ambos os APs através dá interface de linha de comando (CLI) do IOS. Observe que o AP-A foi definido como root bridge e que o AP-B foi definido como non-root bridge, sendo que o canal do enlace é definido apenas no AP raíz. Assim que o link for efetivamente estabelecido, o LED dos Aironet em ambas as unidades mudará sua cor de verde para azul, indicando que os dois APs estão associados entre si.

AP-A(config)# interface bvi1

AP-A(config-if)# ip address 192.168.0.201 255.255.255.0

AP-A(config-if)# exit

AP-A(config)# ip default-gateway 192.168.0.1

AP-A(config)# dot11 ssid BRIDGE

AP-A(config-ssid)# authentication open

AP-A(config-ssid)# authentication key-management wpa ver 2

AP-A(config-ssid)# wpa-psk ascii PASSWORD

AP-A(config-ssid)# exit

AP-A(config)# interface dot11radio0

AP-A(config-if)# station-role root bridge

AP-A(config-if)# channel 6

AP-A(config-if)# encryption mode ciphers aes-ccm

AP-A(config-if)# ssid BRIDGE

AP-A(config-if)# no shut

AP-A(config-if)# end

AP-A(config-if)# ip address 192.168.0.201 255.255.255.0

AP-A(config-if)# exit

AP-A(config)# ip default-gateway 192.168.0.1

AP-A(config)# dot11 ssid BRIDGE

AP-A(config-ssid)# authentication open

AP-A(config-ssid)# authentication key-management wpa ver 2

AP-A(config-ssid)# wpa-psk ascii PASSWORD

AP-A(config-ssid)# exit

AP-A(config)# interface dot11radio0

AP-A(config-if)# station-role root bridge

AP-A(config-if)# channel 6

AP-A(config-if)# encryption mode ciphers aes-ccm

AP-A(config-if)# ssid BRIDGE

AP-A(config-if)# no shut

AP-A(config-if)# end

AP-B(config)# interface bvi1

AP-B(config-if)# ip address 192.168.0.202 255.255.255.0

AP-B(config-if)# exit

AP-B(config)# ip default-gateway 192.168.0.1

AP-B(config)# dot11 ssid BRIDGE

AP-B(config-ssid)# authentication open

AP-B(config-ssid)# authentication key-management wpa ver 2

AP-B(config-ssid)# wpa-psk ascii PASSWORD

AP-B(config-ssid)# exit

AP-B(config)# interface dot11radio0

AP-B(config-if)# station-role non-root bridge

AP-B(config-if)# encryption mode ciphers aes-ccm

AP-B(config-if)# ssid BRIDGE

AP-B(config-if)# no shut

AP-B(config-if)# end

AP-B(config-if)# ip address 192.168.0.202 255.255.255.0

AP-B(config-if)# exit

AP-B(config)# ip default-gateway 192.168.0.1

AP-B(config)# dot11 ssid BRIDGE

AP-B(config-ssid)# authentication open

AP-B(config-ssid)# authentication key-management wpa ver 2

AP-B(config-ssid)# wpa-psk ascii PASSWORD

AP-B(config-ssid)# exit

AP-B(config)# interface dot11radio0

AP-B(config-if)# station-role non-root bridge

AP-B(config-if)# encryption mode ciphers aes-ccm

AP-B(config-if)# ssid BRIDGE

AP-B(config-if)# no shut

AP-B(config-if)# end

Façam seus testes...

Samuel.

Muito bom parabéns ...

ResponderExcluirProfessor bom dia, estou tendo dificuldade com o entendimento da atualização e licenciamento do IOS Cisco na versão 15.

ResponderExcluirPode me indicar algum material de estudo sobre o assunto?

https://learningnetwork.cisco.com/docs/DOC-20321

Excluirhttp://labcisco.blogspot.com.br/2013/08/modelo-de-licenciamento-do-cisco-ios-15.html

ExcluirProfesso boa tarde, como deve ser a configuração se quiser passar mais de uma vlan pelo link wireless ?

ResponderExcluirA porta dos switch já está trunk, mas como deve ficar a interface do Radio e a configuração do SSID ?

http://labcisco.blogspot.com.br/2016/02/configuracao-de-multi-ssid-no-cisco.html

ExcluirSamuel, obigado pela resposta mas esse não e o cenario que pretendo montar, veja se pode ajudar:

ExcluirO Radio que pretendo configurar é da linha C1520-outdoor pretendo estabelecer um link com dois equipamentos porém nesse link preciso passar 10Vlans, seria uma enalace ponto-a-ponto entre predios distintos.

Desde já Obrigado.

http://www.cisco.com/c/en/us/support/docs/wireless/aironet-1100-series/46141-vlanswireless.html

ExcluirNo link da resolução 506/2008 existe outro link que aponta para a nova resolução 680/2017 que passou a vigorar recentemente, sessenta dias após sua publicação no final de junho.

ResponderExcluirhttp://www.anatel.gov.br/legislacao/resolucoes/2017/936-resolucao-680

Ato 11542 de 23/08/2017

ExcluirScenario and all productive units have been filed for the apprehension for the goals. The mater of the Dog Trainer - in Daytona Beach FL for all ideas. The volume of the comment is filed for the success and element for the terms for the options.

ResponderExcluir